-

Credit: Rudolf Grillborzer

12.04.2021Ausloten der „ultimativen Grenze“

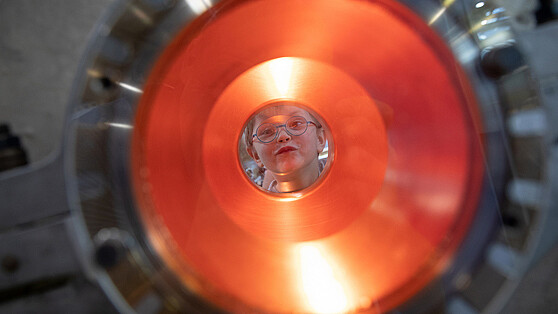

Ein Gastbeitrag von Brain City-Botschafter Dr.-Ing. Onur Günlü, Nachwuchsgruppenleiter und Dozent am Lehrstuhl für Informationstheorie und deren Anwendungen an der Technischen Universität Berlin, zum internationalen Kooperationsprojekt „Optimal Code Constructions for Private and Secure Function Computations“.

Die grundlegende Frage der drahtlosen Kommunikation lautet: „Wie viel Information kann über ein Medium zuverlässig von Punkt A nach Punkt B übertragen werden?" Diese fundamentale Frage hatte sich noch niemand gestellt, bevor ein Genie namens Claude E. Shannon erkannte, dass dies exakt die Frage ist, die man als Nachrichtentechniker stellen muss. Im Jahr 1948 beantwortete er sie in einer einzigen Journal-Publikation. Er wandte zahlreiche Kniffe an, um die ultimative Grenze drahtloser Kommunikation zu ermitteln. Aber sein wohl ungewöhnlichster Trick bestand darin, die „semantische Bedeutung“ der zu übertragenden Information wegzulassen. In der Praxis bedeutet das: Es genügt, eine beliebige Information durch den ihr innewohnenden Grad an Ungewissheit darzustellen, der anhand der Entropie gemessen wird.

Ein Beispiel: Die Botschaften „Ich möchte einen Apfel essen“ und „Ich möchte mich impfen lassen“ können den gleichen Entropiewert aufweisen. Das wiederum würde bedeuten, dass der Informationsgehalt beider Sätze (oder das Ausmaß der Überraschung, die wir empfinden, wenn wir diese Sätze hören oder lesen) ebenfalls gleich wäre. Dank dieses grundlegenden Kniffs gelang es Shannon, die ultimative Grenze drahtloser Kommunikation aufzuzeigen. Im Alleingang etablierte er damit den neuen Forschungsbereich der „Informationstheorie".

Die ultimative Grenze drahtloser Kommunikation über einen verrauschten Kanal wird als „Kanalkapazität“ definiert. Man kann diese als die maximal erreichbare Dependenz von übermittelter und erhaltener Information betrachten. Wenn die Kanalkapazität steigt, kann mehr Information zuverlässig über einen verrauschten Kanal von Punkt A (Transmitter) zum Punkt B (Empfänger) übertragen werden. Darüber hinaus hängt die Kanalkapazität nicht von der semantischen Bedeutung der übertragenen Information ab. Jeder Satz wird z. B. in binären Zeichen (Bits) dargestellt, unabhängig davon, was er bedeutet.

Forscher*innen aus Berlin, Atlanta und Siegen

„Optimal Code Constructions for Private and Secure Function Computations“ („Optimale Code-Konstruktionen für private und sichere Funktionsberechnungen") heißt ein von der Deutschen Forschungsgemeinschaft (DFG) finanziertes internationales Kooperationsprojekt, das die Zusammenarbeit zwischen den Städten Berlin, Atlanta und Siegen fördern soll. Daran beteiligt sind Dr. Onur Günlü (Technische Universität Berlin /Brain City Botschafter), Prof. Matthieu Bloch (Georgia Institute of Technology, USA) und Prof. Rafael F. Schaefer (Universität Siegen). Sämtliche Partner kommen aus dem Bereich Informationstheorie und Informationssicherheit. Die deutschen Partner konzentrieren sich allerdings stärker auf das praktische Codedesigns (TU Berlin) und gegnerische Perspektiven (Uni Siegen), während der Partner aus den USA sich besonders mit den quanteninspirierten asymptotisch optimalen Konstruktionen befasst. Das bedeutet, er entwirft optimale Methoden für reguläre Kommunikationssysteme (wie z.B. die drahtlose Kommunikation), indem er sich von Sicherheitsmethoden inspirieren lässt, die für die Quantenschlüsselverteilung vorgeschlagen wurden. Dabei lautet die wichtigste Frage, die im Rahmen des Projekts beantwortet werden soll: „Wie sollte man Funktionen in einem Netzwerk mit Sicherheits- und Privatsphäregarantien berechnen?"

Es gibt zahlreiche Anwendungen, bei denen eine solche sicherheits- und privatsphärenbezogene Frage gestellt wird. Das betrifft auch Trendthemen wie verteiltes maschinelles Lernen (ML) und Internet-of-Things (IoT)-Netzwerke mit smarten Sensoren. Da es sich bei „Optimal Code Constructions for Private and Secure Function Computations“ um ein informationstheoretisches Projekt handelt, geht es zunächst darum, das Problem so zu definieren, dass es bestmöglich gelöst werden kann. Dies wiederum bedeutet, dass die Projektpartner Shannons Methodik folgen und die „nicht essenziellen“ Komplikationen der realen Anwendungen so beseitigen, dass sie wieder in das Problem eingefügt werden können, nachdem die ultimativen Grenzen bewiesen wurden.

Informationstheorie garantiert Sicherheit, selbst gegenüber Angreifer*innen mit unbegrenzter Rechenleistung und Zeit

Doch warum ist diese Zusammenarbeit so wichtig – jenseits der Befriedigung wissenschaftlicher Neugier und des „hübschen“ Auslotens von Grenzen? Anstatt die Frage „Wie sollte man Funktionen in einem Netzwerk mit Sicherheits- und Privatsphäregarantien berechnen?“ für jede Anwendung einzeln zu beantworten, kann man für Anwendungen der Sicherheits- und Privatsphäre eine allgemeine Antwort geben: Eine der größten Stärken informationstheoretischer Sicherheit besteht darin, dass sie Sicherheit garantiert – selbst gegenüber Angreifer*innen mit unbegrenzter Rechenleistung und Zeit. Um eine solche Garantie bieten zu können, wird ein wahrscheinlichkeitstheoretisches Modell der jeweiligen Anwendung benötigt.

Nehmen wir beispielsweise an, dass wir alle ein aufrichtiges Interesse an der Sicherheit und Privatsphäre von Personen, z. B. in der Europäischen Union (EU), haben. Wir sollten realisieren, dass Sicherheits- und Privatsphäre-Garantien auch mittels umfangreicher Simulationen nicht nachgewiesen werden können – im Gegensatz zu Verlässlichkeits-Garantien. Ein Grund dafür ist, dass wir nie sicher sein können, ob ein/e Angreifer*in möglicherweise nicht doch in der Lage sein wird, eine neue Angriffsmethode zu entwickeln, die zuvor nicht in Betracht gezogen wurde.

Zum Beispiel würde die Überzeugung, dass kein Land jemals über einen Quantencomputer verfügen wird, der mit vielen Qubits zurechtkommt, zu der Annahme führen, dass wir die derzeitigen kryptographischen Primitive weiterhin nutzen können, um für digitale Sicherheit zu sorgen. Eine solche Überzeugung kann jedoch Schaden nach sich ziehen – wenn jemand es schaffen sollte, einen mächtigen Quantencomputer zu bauen, der diverse heute verwendete kryptographische Primitive knacken könnte. Alternativ werden daher von den Projektpartnern informationstheoretische Methoden genutzt, um jegliche unerwartete Lecks in der Sicherheits- und Privatsphäre nachweisbar zu beseitigen. Ein richtig modelliertes System kann kein/e Angreifer*in (auch nicht mit der gesamten Rechenleistung und Zeit des Universums) knacken. Ein interessanter Punkt ist in diesem Zusammenhang, dass wir seit 2008 sogar wissen, wie man die ultimativen Grenzen (von Sicherheit und Privatsphäre) erreicht. Dass wir diese im Laufe des Projekts bestimmen können, verdanken wir den polaren Codes von Prof. Erdal Arikan (Bilkent-Universität, Türkei), die bereits in 5G-Netzwerken zum Einsatz kommen.

Das Projekt „Optimal Code Constructions for Private and Secure Function Computations“ wird Berlin, Atlanta und Siegen durch gegenseitige Besuche der Forscher*innen näher zusammenbringen. Es veranschaulicht außerdem, dass jeder wissenschaftliche Erfolg das Ergebnis von akkumuliertem menschlichen Wissen ist. Und dieses Wissen wird von Natur aus durch Diversität genährt.

Mehr Stories

-

Facts & Events Transfer – Stories

©SPB_Pedro Bacerra (Monika Staesche); © Charlot van Heeswijk (Dorothea Winter); © GSCN / Arne Sattler (Sina Bartfeld); © Prof. Dr. Petra Mund

Facts & Events Transfer – StoriesFrauen gestalten Wissenschaft: Perspektiven aus der Berliner Forschungslandschaft zum Weltfrauentag.→

©SPB_Pedro Bacerra (Monika Staesche); © Charlot van Heeswijk (Dorothea Winter); © GSCN / Arne Sattler (Sina Bartfeld); © Prof. Dr. Petra Mund

Facts & Events Transfer – StoriesFrauen gestalten Wissenschaft: Perspektiven aus der Berliner Forschungslandschaft zum Weltfrauentag.→Frauen gestalten Wissenschaft: Perspektiven aus der Berliner Forschungslandschaft zum Weltfrauentag

-

Insights Transfer – Stories

© Nikolaus Brade

Insights Transfer – StoriesMit dem Projekt „Multisensory in Dialogue and Artistic Practice“ setzen die UdK Berlin und die Folkwang ein starkes Zeichen für die Zukunft der…→

© Nikolaus Brade

Insights Transfer – StoriesMit dem Projekt „Multisensory in Dialogue and Artistic Practice“ setzen die UdK Berlin und die Folkwang ein starkes Zeichen für die Zukunft der…→Gemeinsames Potenzial entfalten

-

Transfer – Stories

© shutterstock/ Studio Romantic

Transfer – StoriesKönnen pflegebedürftige Menschen durch gezielte Bewegung wieder selbständiger werden? Das hat Brain City Botschafter Prof. Dr. Uwe Bettig im Projekt…→

© shutterstock/ Studio Romantic

Transfer – StoriesKönnen pflegebedürftige Menschen durch gezielte Bewegung wieder selbständiger werden? Das hat Brain City Botschafter Prof. Dr. Uwe Bettig im Projekt…→Wieder fit für daheim

-

Facts & Events Transfer – Stories

© Agentur Medienlabor / Stefan Schubert

Facts & Events Transfer – StoriesFünf Unternehmen aus der Hauptstadtregion wurden für ihre visionären Ideen und Produkte ausgezeichnet, ein weiteres erhielt den Sonderpreis.→

© Agentur Medienlabor / Stefan Schubert

Facts & Events Transfer – StoriesFünf Unternehmen aus der Hauptstadtregion wurden für ihre visionären Ideen und Produkte ausgezeichnet, ein weiteres erhielt den Sonderpreis.→Innovationspreis Berlin Brandenburg 2025 – die Gewinner

-

Insights Transfer – Stories

© TU Berlin/Felix Noak

Insights Transfer – StoriesProf. Dr. Giuseppe Caire forscht an der TU Berlin an einer neuen Übertragungsmethode, die drahtlose Kommunikation revolutionieren könnte.→

© TU Berlin/Felix Noak

Insights Transfer – StoriesProf. Dr. Giuseppe Caire forscht an der TU Berlin an einer neuen Übertragungsmethode, die drahtlose Kommunikation revolutionieren könnte.→Drahtlose Kommunikation völlig neu gedacht

-

Insights Transfer – Stories

© HTW Berlin/Alexander Rentsch

Insights Transfer – StoriesIm Januar 2025 ist die European University Alliance EUonAIR an den Start gegangen. Mehr über den einzigartigen Hochschulverbund erzählt Brain City…→

© HTW Berlin/Alexander Rentsch

Insights Transfer – StoriesIm Januar 2025 ist die European University Alliance EUonAIR an den Start gegangen. Mehr über den einzigartigen Hochschulverbund erzählt Brain City…→„Wir müssen das Rad nicht neu erfinden“

-

Facts & Events Transfer – Stories

© Christian Kielmann

Facts & Events Transfer – StoriesAuf dem Campus der TU Berlin entsteht die europaweit größte Laborinfrastruktur für Transferteams im Bereich der Grünen Chemie. Die „Chemical Invention…→

© Christian Kielmann

Facts & Events Transfer – StoriesAuf dem Campus der TU Berlin entsteht die europaweit größte Laborinfrastruktur für Transferteams im Bereich der Grünen Chemie. Die „Chemical Invention…→Spatenstich für „Chemical Invention Factory“

-

Facts & Events Transfer – Stories

© Tu Berlin / allefarben-foto

Facts & Events Transfer – StoriesDrohnen-Logistik, Baustoff-Recycling und Wiederverwendung von Abwasser: Diese drei Ideen sollen in den kommenden drei Jahren in Reallaboren praxisnah…→

© Tu Berlin / allefarben-foto

Facts & Events Transfer – StoriesDrohnen-Logistik, Baustoff-Recycling und Wiederverwendung von Abwasser: Diese drei Ideen sollen in den kommenden drei Jahren in Reallaboren praxisnah…→Drei Berliner Reallabore gehen an den Start

-

Facts & Events Transfer – Stories

© Stefan Klenke / HU Berlin

Facts & Events Transfer – StoriesDer Berliner Batterieforscher Prof. Dr. Philipp Adelhelm ist mit dem Wissenschaftspreis 2024 des Regierenden Bürgermeisters von Berlin ausgezeichnet…→

© Stefan Klenke / HU Berlin

Facts & Events Transfer – StoriesDer Berliner Batterieforscher Prof. Dr. Philipp Adelhelm ist mit dem Wissenschaftspreis 2024 des Regierenden Bürgermeisters von Berlin ausgezeichnet…→Berliner Wissenschaftspreis für Prof. Dr. Philipp Adelhelm

-

Insights Transfer – Stories

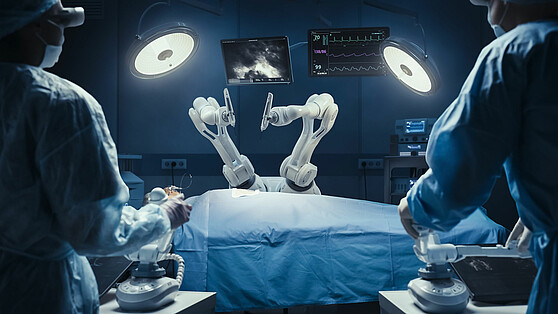

© Gorodenkoff / Shutterstock.com

Insights Transfer – StoriesBrain City Interview: Prof. Dr. Petra Ritter, Koordinatorin des Projekts TEF-Health erzählt mehr über die länderübergreifende Test- und…→

© Gorodenkoff / Shutterstock.com

Insights Transfer – StoriesBrain City Interview: Prof. Dr. Petra Ritter, Koordinatorin des Projekts TEF-Health erzählt mehr über die länderübergreifende Test- und…→Europäische Testinfrastruktur für KI im Gesundheitswesen

-

Insights Transfer – Stories

© HTW Berlin/Alexander Rentsch

Insights Transfer – StoriesDie KI-Werkstatt der HTW Berlin bündelt die Kompetenzen der Hochschule interdisziplinär, um den Einsatz von KI praxisnah zu erforschen.→

© HTW Berlin/Alexander Rentsch

Insights Transfer – StoriesDie KI-Werkstatt der HTW Berlin bündelt die Kompetenzen der Hochschule interdisziplinär, um den Einsatz von KI praxisnah zu erforschen.→Generative KI in Forschung und Lehre stärken

-

Facts & Events Transfer – Stories

© DLR (CC BY-NC-ND 3.0)

Facts & Events Transfer – StoriesMit dem Anfang Mai gegründeten Institut bündelt das Deutsche Zentrum für Luft- und Raumfahrt in Berlin Adlershof seine Expertise auf dem Gebiet der…→

© DLR (CC BY-NC-ND 3.0)

Facts & Events Transfer – StoriesMit dem Anfang Mai gegründeten Institut bündelt das Deutsche Zentrum für Luft- und Raumfahrt in Berlin Adlershof seine Expertise auf dem Gebiet der…→Neues DLR-Institut für Weltraumforschung

-

Startup Transfer – Stories

© theion

Startup Transfer – StoriesDas Start-up theion will in der Brain City Berlin mit einer neuen Technologie den Batteriemarkt revolutionieren und die Energiewende beschleunigen.→

© theion

Startup Transfer – StoriesDas Start-up theion will in der Brain City Berlin mit einer neuen Technologie den Batteriemarkt revolutionieren und die Energiewende beschleunigen.→„Batterien made in Germany, made in Berlin”

-

Insights Transfer – Stories

© Berlin University Alliance / Stefan Klenke

Insights Transfer – StoriesMit dem innovate! lab will die Berlin University Alliance Spitzenforschung schnell und zielgerichtet in die Praxis bringen. BUA-Geschäftsführerin Dr.…→

© Berlin University Alliance / Stefan Klenke

Insights Transfer – StoriesMit dem innovate! lab will die Berlin University Alliance Spitzenforschung schnell und zielgerichtet in die Praxis bringen. BUA-Geschäftsführerin Dr.…→„Forschungstransfer durch Agilität“

-

Facts & Events Transfer – Stories

© Berlin Partner / eventfotografen.berlin

Facts & Events Transfer – StoriesAnfang März haben insgesamt 19 Universitäten, Hochschulen und außeruniversitäre Forschungseinrichtungen die Satzung von UNITE Sciences e.V.…→

© Berlin Partner / eventfotografen.berlin

Facts & Events Transfer – StoriesAnfang März haben insgesamt 19 Universitäten, Hochschulen und außeruniversitäre Forschungseinrichtungen die Satzung von UNITE Sciences e.V.…→UNITE Sciences: Technologietransfer beschleunigen

-

Facts & Events Transfer – Stories

© IHK Berlin

Facts & Events Transfer – StoriesHochschulausgründungen und Innovationen wollen TU Berlin und IHK Berlin künftig gemeinsam stärker voranbringen. Eine entsprechende Vereinbarung wurde…→

© IHK Berlin

Facts & Events Transfer – StoriesHochschulausgründungen und Innovationen wollen TU Berlin und IHK Berlin künftig gemeinsam stärker voranbringen. Eine entsprechende Vereinbarung wurde…→Kooperation zwischen TU Berlin und IHK Berlin

-

Insights Transfer – Stories

© BettaF!sh/Valentin Pellio

Insights Transfer – StoriesDas Start-up BettaF!sh entwickelt und produziert in der Brain City Berlin die weltweit ersten authentischen Fischalternativen auf Meeresalgenbasis.→

© BettaF!sh/Valentin Pellio

Insights Transfer – StoriesDas Start-up BettaF!sh entwickelt und produziert in der Brain City Berlin die weltweit ersten authentischen Fischalternativen auf Meeresalgenbasis.→„Mit allem, was wir tun, betreten wir Neuland“

-

Insights Transfer – Stories

© Berlin Partner/Eventfotografen

Insights Transfer – StoriesDie Forschungslandschaft in Berlin und Brandenburg ist hervorragend, aber recht fragmentiert. Das Konsortium UNITE will das ändern.→

© Berlin Partner/Eventfotografen

Insights Transfer – StoriesDie Forschungslandschaft in Berlin und Brandenburg ist hervorragend, aber recht fragmentiert. Das Konsortium UNITE will das ändern.→UNITE: Synergien fördern, Innovationen beschleunigen

-

Facts & Events Transfer – Stories

© Berlin Partner

Facts & Events Transfer – StoriesAuf der vierten Transfer Week Berlin-Brandenburg vom 25. bis zum 29. November geht um neueste Entwicklungen im regionalen Transfergeschehen. 62…→

© Berlin Partner

Facts & Events Transfer – StoriesAuf der vierten Transfer Week Berlin-Brandenburg vom 25. bis zum 29. November geht um neueste Entwicklungen im regionalen Transfergeschehen. 62…→Zukunft des Wissenstransfers: Transfer Week 2024

-

Insights Transfer – Stories

CCC © Michael Reinhardt

Insights Transfer – StoriesIm Brain City Interview: Dr. Anita Dame, Geschäftsführerin des Climate Change Center Berlin Brandenburg.→

CCC © Michael Reinhardt

Insights Transfer – StoriesIm Brain City Interview: Dr. Anita Dame, Geschäftsführerin des Climate Change Center Berlin Brandenburg.→„Klimatransformation ist ein Marathon“

-

Facts & Events Transfer – Stories

© CeRRI 2024

Facts & Events Transfer – StoriesTransferaktivitäten und Forschung konkurrieren nicht miteinander. Im Gegenteil! Das ist ein Kernergebnis der Studie „Transfer 1000“ von TU Berlin und…→

© CeRRI 2024

Facts & Events Transfer – StoriesTransferaktivitäten und Forschung konkurrieren nicht miteinander. Im Gegenteil! Das ist ein Kernergebnis der Studie „Transfer 1000“ von TU Berlin und…→„Transfer 1000“: Studie zum Wissenschaftstransfer

-

Insights Transfer – Stories

© edelviz

Insights Transfer – StoriesBrain City Interview mit Lia Carlucci, Geschäftsführin des Food Campus Berlin. Sie erzählt mehr über den aktuellen Stand des Projekts – und erläutert,…→

© edelviz

Insights Transfer – StoriesBrain City Interview mit Lia Carlucci, Geschäftsführin des Food Campus Berlin. Sie erzählt mehr über den aktuellen Stand des Projekts – und erläutert,…→„Kollaboration statt Wettbewerb“

-

Facts & Events Transfer – Stories

© HTW/ZfS

Facts & Events Transfer – StoriesKlima, Gesundheit und Nachhaltigkeit – das sind die Kernthemen der Transferale. Vom 25. bis zum 27. September findet das Wissenschafts- und…→

© HTW/ZfS

Facts & Events Transfer – StoriesKlima, Gesundheit und Nachhaltigkeit – das sind die Kernthemen der Transferale. Vom 25. bis zum 27. September findet das Wissenschafts- und…→Ideen für Berlins Zukunft

-

Startup Transfer – Stories

© STOFF2/Kerstin Reisch

Startup Transfer – StoriesDas Berliner Start-up STOFF2 will die „Zink-Zwischenschritt-Elektrolyse“ (ZZE) zur Marktreife bringen und arbeitet dabei auch eng mit der Technischen…→

© STOFF2/Kerstin Reisch

Startup Transfer – StoriesDas Berliner Start-up STOFF2 will die „Zink-Zwischenschritt-Elektrolyse“ (ZZE) zur Marktreife bringen und arbeitet dabei auch eng mit der Technischen…→Der kleine, feine Zwischenschritt

-

Insights Transfer – Stories

© WISTA Management GmbH – www.adlershof.de

Insights Transfer – StoriesDer Wissenschafts- und Technologiepark Adlershof ist der größte der insgesamt elf Berliner Zukunftsorte. Die enge Verbindung zwischen Wissenschaft und…→

© WISTA Management GmbH – www.adlershof.de

Insights Transfer – StoriesDer Wissenschafts- und Technologiepark Adlershof ist der größte der insgesamt elf Berliner Zukunftsorte. Die enge Verbindung zwischen Wissenschaft und…→„Wir leben von der Nähe und dem Austausch“

-

Insights Transfer – Stories

© Berlin Partner

Insights Transfer – StoriesDas Cluster „Additive Manufacturing Berlin Brandenburg“ will den Transfer von Ergebnissen aus der Spitzenforschung in international wettbewerbsfähige…→

© Berlin Partner

Insights Transfer – StoriesDas Cluster „Additive Manufacturing Berlin Brandenburg“ will den Transfer von Ergebnissen aus der Spitzenforschung in international wettbewerbsfähige…→AMBER: Vernetzung von Spitzenforschung und Industrie

-

Insights Transfer – Stories

© Kai Müller Photography

Insights Transfer – StoriesEin Zeitungsinterview gab den Anstoß zur Gründung des Start-ups. Mehr erzählt airpuls-Gründer Prof. Dr.-Ing. habil. Slawomir Stanczak im Brain…→

© Kai Müller Photography

Insights Transfer – StoriesEin Zeitungsinterview gab den Anstoß zur Gründung des Start-ups. Mehr erzählt airpuls-Gründer Prof. Dr.-Ing. habil. Slawomir Stanczak im Brain…→airpuls: 5-G-Lösungen aus der Forschung

-

Insights Transfer – Stories

Shutterstock © optimarc

Insights Transfer – StoriesMit einem neuen Transferzertifikat bescheinigt die TU Berlin Studierenden, die sich mit Methoden und Fragestellungen des Wissens- und…→

Shutterstock © optimarc

Insights Transfer – StoriesMit einem neuen Transferzertifikat bescheinigt die TU Berlin Studierenden, die sich mit Methoden und Fragestellungen des Wissens- und…→Blick über den Tellerrand hinaus

-

Insights Transfer – Stories Innovationen

© Berlin Partner

Insights Transfer – Stories InnovationenQuantentechnologie gilt als der nächste große Technologiesprung. Die Brain City Berlin bietet dafür ideale Voraussetzungen.→

© Berlin Partner

Insights Transfer – Stories InnovationenQuantentechnologie gilt als der nächste große Technologiesprung. Die Brain City Berlin bietet dafür ideale Voraussetzungen.→BERLIN QUANTUM: neue Initiative für Quantentechnologien

-

Insights Transfer – Stories

Design © Sarah Engler; Foto © Alexander Bob

Insights Transfer – StoriesBrain City-Interview mit Prof. Dr. Uwe Bettig. Als Professor für Management und Betriebswirtschaft an der ASH Berlin leitet er das IFAF-Projekt…→

Design © Sarah Engler; Foto © Alexander Bob

Insights Transfer – StoriesBrain City-Interview mit Prof. Dr. Uwe Bettig. Als Professor für Management und Betriebswirtschaft an der ASH Berlin leitet er das IFAF-Projekt…→Viele kreative Ideen und Ansätze

-

Insights Transfer – Stories

© Ivar Veermae

Insights Transfer – StoriesAm Coworking Space EINS in Berlin-Charlottenburg fördert die TU Berlin Start-ups, die den globalen Herausforderungen gleich dreifach nachhaltig…→

© Ivar Veermae

Insights Transfer – StoriesAm Coworking Space EINS in Berlin-Charlottenburg fördert die TU Berlin Start-ups, die den globalen Herausforderungen gleich dreifach nachhaltig…→Ökonomisch, ökologisch, sozial

-

Facts & Events Transfer – Stories

TU Berlin © Felix Noak

Facts & Events Transfer – StoriesNoch bis zum 29. April können interdisziplinäre Forschungsteams Proposals für die Next Grand Challenge der Berlin University Alliance einreichen.→

TU Berlin © Felix Noak

Facts & Events Transfer – StoriesNoch bis zum 29. April können interdisziplinäre Forschungsteams Proposals für die Next Grand Challenge der Berlin University Alliance einreichen.→Next Grand Challenge: jetzt bewerben!

-

Facts & Events Transfer – Stories

© Alfred-Wegener-Institut/Micheal Gutsche (CC-BY 4.0)

Facts & Events Transfer – StoriesEine Sonderausstellung im Deutschen Technikmuseum macht eiswürfelklar: Es bleibt nur noch wenig Zeit, um die Arktis zu retten.→

© Alfred-Wegener-Institut/Micheal Gutsche (CC-BY 4.0)

Facts & Events Transfer – StoriesEine Sonderausstellung im Deutschen Technikmuseum macht eiswürfelklar: Es bleibt nur noch wenig Zeit, um die Arktis zu retten.→Ausstellungstipp: „Dünnes Eis“

-

Insights Transfer – Stories

© Zukunftsorte Berlin

Insights Transfer – StoriesInterview mit Brain City Botschafter Steffen Terberl, Leiter der Geschäftsstelle Zukunftsorte.→

© Zukunftsorte Berlin

Insights Transfer – StoriesInterview mit Brain City Botschafter Steffen Terberl, Leiter der Geschäftsstelle Zukunftsorte.→„Damit in Berlin wieder Innovationsgeschichte geschrieben werden kann“

-

Insights Transfer – Stories

© BHT-MINT-VR-Labs

Insights Transfer – StoriesIn den MINT-VR-Labs an der Berliner Hochschule für Technik arbeitet ein interdisziplinäres Team an didaktischen Konzepten für virtuelle Labore und…→

© BHT-MINT-VR-Labs

Insights Transfer – StoriesIn den MINT-VR-Labs an der Berliner Hochschule für Technik arbeitet ein interdisziplinäres Team an didaktischen Konzepten für virtuelle Labore und…→Spielerisch lernen im virtuellen Biolabor

-

Facts & Events Transfer – Stories

© BPWT

Facts & Events Transfer – StoriesMit einer ganztägigen Auftaktkonferenz in den stilwerk KantGaragen geht die Transfer Week Berlin-Brandenburg 2023 an den Start.→

© BPWT

Facts & Events Transfer – StoriesMit einer ganztägigen Auftaktkonferenz in den stilwerk KantGaragen geht die Transfer Week Berlin-Brandenburg 2023 an den Start.→„Wissenschaft x Wirtschaft“: Transfer Week 2023

-

Insights Transfer – Stories

© edelVIZ

Insights Transfer – StoriesAb 2024 soll im Berliner Industriegebiet Tempelhof-Ost der Food Campus Berlin entstehen. Ein Science Park mit den Schwerpunkten Ernährung und…→

© edelVIZ

Insights Transfer – StoriesAb 2024 soll im Berliner Industriegebiet Tempelhof-Ost der Food Campus Berlin entstehen. Ein Science Park mit den Schwerpunkten Ernährung und…→Think Tank für die Ernährung der Zukunft

-

Insights Transfer – Stories

© Berlin Partner/Wüstenhagen

Insights Transfer – StoriesIm Mittelpunkt stehen der Wissenschaftsstandort, der für Berlin charakteristische Wissenschafts- und Technologietransfer – und natürlich die Brain…→

© Berlin Partner/Wüstenhagen

Insights Transfer – StoriesIm Mittelpunkt stehen der Wissenschaftsstandort, der für Berlin charakteristische Wissenschafts- und Technologietransfer – und natürlich die Brain…→Brain City Berlin launcht neue Kampagnenmotive

-

Facts & Events Transfer – Stories

© Falling Walls Foundation

Facts & Events Transfer – StoriesVom 1. bis zum 10. November ist wieder Berlin Science Week. Neu in diesem Jahr: Das ART & SCIENCE FORUM im Holzmarkt 25 ist neben dem CAMPUS im…→

© Falling Walls Foundation

Facts & Events Transfer – StoriesVom 1. bis zum 10. November ist wieder Berlin Science Week. Neu in diesem Jahr: Das ART & SCIENCE FORUM im Holzmarkt 25 ist neben dem CAMPUS im…→Mit Fokus auf Kunst & Wissenschaft: Berlin Science Week 2023

-

Facts & Events Transfer – Stories

© Peter Himsel/Campus Berlin-Buch GmbH

Facts & Events Transfer – StoriesDie Brain City Berlin hat ein neues Gründerzentrum: Der BerlinBioCube auf dem Campus Berlin-Buch umfasst 8.000 Quadratmeter moderne Labor- und…→

© Peter Himsel/Campus Berlin-Buch GmbH

Facts & Events Transfer – StoriesDie Brain City Berlin hat ein neues Gründerzentrum: Der BerlinBioCube auf dem Campus Berlin-Buch umfasst 8.000 Quadratmeter moderne Labor- und…→BerlinBioCube eröffnet

-

Insights Transfer – Stories

© Gisma

Insights Transfer – StoriesSeit 2017 sitzt die Gisma University of Applied Sciences mit einem Campus in der Brain City Berlin. Mehr als 660 Studierende aus aller Welt werden an…→

© Gisma

Insights Transfer – StoriesSeit 2017 sitzt die Gisma University of Applied Sciences mit einem Campus in der Brain City Berlin. Mehr als 660 Studierende aus aller Welt werden an…→Praxisorientiert studieren und der Wirtschaft Impulse geben

-

Facts & Events Transfer – Stories

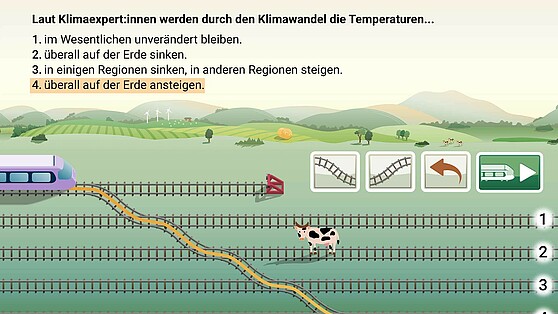

© HU Berlin

Facts & Events Transfer – StoriesDie App „TRAIN 4 Science“ regt Kinder, aber auch Erwachsene spielerisch dazu an, sich mit dem Klimawandel auseinanderzusetzen. Konzipiert und…→

© HU Berlin

Facts & Events Transfer – StoriesDie App „TRAIN 4 Science“ regt Kinder, aber auch Erwachsene spielerisch dazu an, sich mit dem Klimawandel auseinanderzusetzen. Konzipiert und…→Mit dem virtuellen Zug in eine nachhaltige Zukunft

-

Insights Transfer – Stories

© HTW Berlin/Alexander Rentsch

Insights Transfer – StoriesAm Wirtschafts- und Wissenschaftsstandort Berlin Schöneweide trifft Tradition auf Ideen und Lösungen von morgen. Der wissenschaftliche Nucleus des…→

© HTW Berlin/Alexander Rentsch

Insights Transfer – StoriesAm Wirtschafts- und Wissenschaftsstandort Berlin Schöneweide trifft Tradition auf Ideen und Lösungen von morgen. Der wissenschaftliche Nucleus des…→Ort der Innovation und Transformation

-

Insights Transfer – Stories

© vdo

Insights Transfer – StoriesProf. Dr. Claus Bull und Dipl.-Ing. Dirk Jäger untersuchen an der Berliner Hochschule für Technik, was Straßenbäume zum Überleben brauchen und wie sie…→

© vdo

Insights Transfer – StoriesProf. Dr. Claus Bull und Dipl.-Ing. Dirk Jäger untersuchen an der Berliner Hochschule für Technik, was Straßenbäume zum Überleben brauchen und wie sie…→„Wir muten den Bäumen in der Stadt ganz schön viel zu“

-

Insights Transfer – Stories

© LAS Art Foundation/Juan Camilo Roan

Insights Transfer – Stories„Pollinator Pathmaker“ heißt das lebendige Kunstwerk der britischen Künstlerin Alexandra Daisy Ginsberg vor dem Museum für Naturkunde Berlin. Ihr…→

© LAS Art Foundation/Juan Camilo Roan

Insights Transfer – Stories„Pollinator Pathmaker“ heißt das lebendige Kunstwerk der britischen Künstlerin Alexandra Daisy Ginsberg vor dem Museum für Naturkunde Berlin. Ihr…→Garten-Kunst aus der Insektenperspektive

-

Insights Transfer – Stories

© HTW Berlin/Alexander Rentsch

Insights Transfer – StoriesDas Projekt „Zukunft findet Stadt – Hochschulnetzwerk für ein resilientes Berlin“ ist für Berlin bisher einzigartig. Mehr erzählt Projektleiterin…→

© HTW Berlin/Alexander Rentsch

Insights Transfer – StoriesDas Projekt „Zukunft findet Stadt – Hochschulnetzwerk für ein resilientes Berlin“ ist für Berlin bisher einzigartig. Mehr erzählt Projektleiterin…→„Wir wollen, dass Innovationen, die in Berlin entstehen, hier auch umgesetzt werden“

-

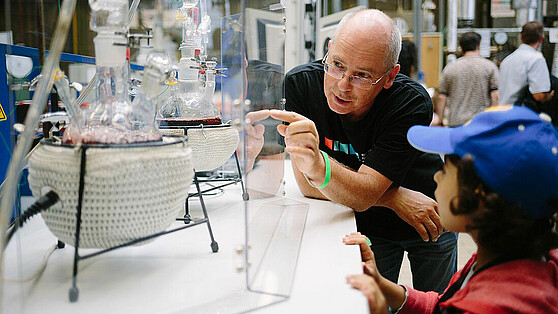

Facts & Events Transfer – Stories

© BHT/Zarko Martovic

Facts & Events Transfer – StoriesAm 17. Juni ist es wieder so weit: Mehr als 60 wissenschaftliche und wissenschaftsnahe Einrichtungen in der Brain City Berlin und Potsdam öffnen ihre…→

© BHT/Zarko Martovic

Facts & Events Transfer – StoriesAm 17. Juni ist es wieder so weit: Mehr als 60 wissenschaftliche und wissenschaftsnahe Einrichtungen in der Brain City Berlin und Potsdam öffnen ihre…→Lange Nacht der Wissenschaften 2023

-

Facts & Events Transfer – Stories

© BSBI

Facts & Events Transfer – StoriesAm 24. Juni trifft sich die KI-Szene in Berlin-Neukölln. Auf der „1. Internationalen Konferenz für Künstliche Intelligenz“ an der BSBI geht es vor…→

© BSBI

Facts & Events Transfer – StoriesAm 24. Juni trifft sich die KI-Szene in Berlin-Neukölln. Auf der „1. Internationalen Konferenz für Künstliche Intelligenz“ an der BSBI geht es vor…→KI-Konferenz an der Berlin School of Business & Innovation

-

Startup Transfer – Stories

© Quantistry

Startup Transfer – StoriesDas Berliner Start-up Quantistry ermöglicht chemische Experimente im digitalen Raum mithilfe Künstlicher Intelligenz und quantenchemischer…→

© Quantistry

Startup Transfer – StoriesDas Berliner Start-up Quantistry ermöglicht chemische Experimente im digitalen Raum mithilfe Künstlicher Intelligenz und quantenchemischer…→Das Chemielabor in der Wolke

-

Insights Transfer – Stories

© Hallbauer & Fioretti

Insights Transfer – StoriesIm Brain City-Interview: Prof. Dr. Emmanuelle Charpentier, Nobelpreisträgerin und geschäftsführende Direktorin der Max-Planck-Forschungsstelle für die…→

© Hallbauer & Fioretti

Insights Transfer – StoriesIm Brain City-Interview: Prof. Dr. Emmanuelle Charpentier, Nobelpreisträgerin und geschäftsführende Direktorin der Max-Planck-Forschungsstelle für die…→„Grundlagenforschung ist die Basis für Innovationen“

-

Facts & Events Transfer – Stories

© BVG/Andreas Süß

Facts & Events Transfer – StoriesWie klingt eigentlich ein E-Bus? Der UdK-Student Lukas Esser hat im Rahmen eines Wettbewerbs den neuen Sound für deutsche E-Busse entwickelt.→

© BVG/Andreas Süß

Facts & Events Transfer – StoriesWie klingt eigentlich ein E-Bus? Der UdK-Student Lukas Esser hat im Rahmen eines Wettbewerbs den neuen Sound für deutsche E-Busse entwickelt.→Elektro-Sound der Zukunft

-

Insights Transfer – Stories

© ASH Berlin/Cristián Pérez

Insights Transfer – StoriesSAGE – das steht für Soziale Arbeit, Gesundheit, Erziehung und Bildung. Mehr über das Bündnis zwischen ASH Berlin, KHSB und EHB erzählt Prof. Dr.…→

© ASH Berlin/Cristián Pérez

Insights Transfer – StoriesSAGE – das steht für Soziale Arbeit, Gesundheit, Erziehung und Bildung. Mehr über das Bündnis zwischen ASH Berlin, KHSB und EHB erzählt Prof. Dr.…→SAGE – ein soziales Dreier-Bündnis

-

Facts & Events Transfer – Stories

© Maschinenraum

Facts & Events Transfer – StoriesÜber die Zusammenarbeit mit dem bundesweiten Mittelstandsnetzwerk will die Hochschule für Technik und Wirtschaft weiteres Transferpotenzial…→

© Maschinenraum

Facts & Events Transfer – StoriesÜber die Zusammenarbeit mit dem bundesweiten Mittelstandsnetzwerk will die Hochschule für Technik und Wirtschaft weiteres Transferpotenzial…→HTW Berlin kooperiert mit Maschinenraum

-

Insights Transfer – Stories

© QAH

Insights Transfer – StoriesDer Zukunftsort Technologie-Park Humboldthain in Wedding steht für Berliner Industriegeschichte – und für Synergien zwischen Wissenschaft und…→

© QAH

Insights Transfer – StoriesDer Zukunftsort Technologie-Park Humboldthain in Wedding steht für Berliner Industriegeschichte – und für Synergien zwischen Wissenschaft und…→Tradition meets Innovation

-

Insights Transfer – Stories

© Stefan Schostok

Insights Transfer – StoriesEin Gastbeitrag von Brain City-Botschafterin Prof. Dr. Selin Arikoglu, Professorin für Kinder und Jugendhilfe an der Katholischen Hochschule für…→

© Stefan Schostok

Insights Transfer – StoriesEin Gastbeitrag von Brain City-Botschafterin Prof. Dr. Selin Arikoglu, Professorin für Kinder und Jugendhilfe an der Katholischen Hochschule für…→Angehörigen von Strafgefangenen eine wissenschaftliche Stimme verleihen

-

Facts & Events Transfer – Stories

© Berlin Partner

Facts & Events Transfer – StoriesMit einem neuen Imagefilm startet Brain City Berlin ins Jahr 2023. Protagonistinnen und Protagonisten des Videos sind unsere Brain…→

© Berlin Partner

Facts & Events Transfer – StoriesMit einem neuen Imagefilm startet Brain City Berlin ins Jahr 2023. Protagonistinnen und Protagonisten des Videos sind unsere Brain…→„Wir sind Brain City Berlin“

-

Insights Transfer – Stories

© HWR Berlin/Franziska Ihle

Insights Transfer – StoriesIm Projekt „KlinKe“ erforschen Prof. Dr. Silke Bustamante und Prof. Dr. Andrea Pelzeter an der HWR Berlin, welche Sekundärprozesse im Krankenhaus…→

© HWR Berlin/Franziska Ihle

Insights Transfer – StoriesIm Projekt „KlinKe“ erforschen Prof. Dr. Silke Bustamante und Prof. Dr. Andrea Pelzeter an der HWR Berlin, welche Sekundärprozesse im Krankenhaus…→Auf dem Weg zum klimaneutralen Krankenhaus

-

Facts & Events Transfer – Stories

© Transfer Week

Facts & Events Transfer – StoriesVom 21. bis zum 25. November können Wissenschaftlerinnen und Wissenschaftler wieder zusammen mit Unternehmen aus Berlin und Brandenburg…→

© Transfer Week

Facts & Events Transfer – StoriesVom 21. bis zum 25. November können Wissenschaftlerinnen und Wissenschaftler wieder zusammen mit Unternehmen aus Berlin und Brandenburg…→Impulse setzen für Kooperationen: Transfer Week 2022

-

Facts & Events Transfer – Stories

© Falling Walls Foundation

Facts & Events Transfer – StoriesVom 1. bis zum 10. November ist die Brain City Berlin wieder ein Hotspot der internationalen→

© Falling Walls Foundation

Facts & Events Transfer – StoriesVom 1. bis zum 10. November ist die Brain City Berlin wieder ein Hotspot der internationalen→

Science Community. Interview mit Festival-Leiterin…Wissenschaft für den Dialog mit der Gesellschaft öffnen

-

Insights Transfer – Stories

Shutterstock © Monster Ztudio

Insights Transfer – StoriesMithilfe von Künstlicher Intelligenz will das in der Brain City Berlin verankerte, interdisziplinäre Forschungsprojekt manipulierte Medien-Inhalte…→

Shutterstock © Monster Ztudio

Insights Transfer – StoriesMithilfe von Künstlicher Intelligenz will das in der Brain City Berlin verankerte, interdisziplinäre Forschungsprojekt manipulierte Medien-Inhalte…→„news-polygraph“: Förderung durch BMBF

-

Insights Transfer – Stories

© Felix Noak

Insights Transfer – StoriesIm Brain City-Interview: Dr. phil. Thorsten Philipp, Referent für Transdisziplinäre Lehre im Präsidium der Technischen Universität Berlin.→

© Felix Noak

Insights Transfer – StoriesIm Brain City-Interview: Dr. phil. Thorsten Philipp, Referent für Transdisziplinäre Lehre im Präsidium der Technischen Universität Berlin.→„Jeder weiß etwas“

-

Insights Transfer – Stories

@ Ernestine von der Osten-Sacken

Insights Transfer – StoriesHören wie die Fledermaus: Auf "Sound Walk" mit Hannes Hoelzl, Klangkünstler und Dozent für Generative Arts/Computational Arts an der UdK Berlin.→

@ Ernestine von der Osten-Sacken

Insights Transfer – StoriesHören wie die Fledermaus: Auf "Sound Walk" mit Hannes Hoelzl, Klangkünstler und Dozent für Generative Arts/Computational Arts an der UdK Berlin.→Mit den Ohren sehen

-

Transfer – Stories

Foto: Shutterstock © Yurchanka Siarhei

Transfer – Stories22 Millionen Euro wird das Berliner KI-Kompetenzzentrum BIFOLD künftig jährlich vom Bund und dem Land Berlin erhalten.→

Foto: Shutterstock © Yurchanka Siarhei

Transfer – Stories22 Millionen Euro wird das Berliner KI-Kompetenzzentrum BIFOLD künftig jährlich vom Bund und dem Land Berlin erhalten.→Millionenförderung für Berliner KI-Forschung

-

Transfer – Stories

Falling Walls Foundation © Judith Schalansky

Transfer – StoriesVom 1. bis zum 10. November trifft sich die Welt der Wissenschaft wieder in der Brain City Berlin. Organisationen können sich noch bis zum 31. Juli…→

Falling Walls Foundation © Judith Schalansky

Transfer – StoriesVom 1. bis zum 10. November trifft sich die Welt der Wissenschaft wieder in der Brain City Berlin. Organisationen können sich noch bis zum 31. Juli…→„Trau dich, zu wissen“: Berlin Science Week 2022

-

Transfer – Stories

EUREF AG©Gasometertour.de

Transfer – StoriesAuf dem EUREF-Campus in Berlin-Schöneberg arbeiten Wissenschaft und Wirtschaft an klimaneutralen, ressourcenschonenden und intelligenten Lösungen für…→

EUREF AG©Gasometertour.de

Transfer – StoriesAuf dem EUREF-Campus in Berlin-Schöneberg arbeiten Wissenschaft und Wirtschaft an klimaneutralen, ressourcenschonenden und intelligenten Lösungen für…→Energiewende zum Anfassen

-

Transfer – Stories

© SCC Events/Norbert Wilhelmi

Transfer – StoriesInterview mit Brain City-Botschafterin Prof. Dr. Gabriele Mielke, Vizepräsidentin der VICTORIA | Internationale Hochschule und zugleich…→

© SCC Events/Norbert Wilhelmi

Transfer – StoriesInterview mit Brain City-Botschafterin Prof. Dr. Gabriele Mielke, Vizepräsidentin der VICTORIA | Internationale Hochschule und zugleich…→„Großveranstaltungen betreffen das Leben der Stadt auf unterschiedlichen Ebenen“

-

Transfer – Stories

Foto: Ernestine von der Osten-Sacken (vdo)

Transfer – StoriesIm Charlottenburger Innovations-Centrum CHIC sitzen rund 50 Start-ups. Die Vernetzung am Standort ist ausgesprochen gut, denn das CHIC gehört zu einem…→

Foto: Ernestine von der Osten-Sacken (vdo)

Transfer – StoriesIm Charlottenburger Innovations-Centrum CHIC sitzen rund 50 Start-ups. Die Vernetzung am Standort ist ausgesprochen gut, denn das CHIC gehört zu einem…→CHIC – Gründungszentrum am Zukunftsort

-

Transfer – Stories

Foto: Mall Anders/Matthew Crabbe

Transfer – Stories„Mall Anders“ heißt ein offenes Lernlabor, das FU Berlin, HU Berlin, TU Berlin und Charité – Universitätsmedizin gemeinsam in einer Shopping Mall…→

Foto: Mall Anders/Matthew Crabbe

Transfer – Stories„Mall Anders“ heißt ein offenes Lernlabor, das FU Berlin, HU Berlin, TU Berlin und Charité – Universitätsmedizin gemeinsam in einer Shopping Mall…→Wissenschaft in der Shopping Mall

-

Transfer – Stories

BHT/Marti Gasch

Transfer – StoriesIm Interview: Brain City-Botschafter Dr.-Ing. Ivo Boblan, Professor am Studiengang Humanoide Robotik der Berliner Hochschule für Technik, erforscht…→

BHT/Marti Gasch

Transfer – StoriesIm Interview: Brain City-Botschafter Dr.-Ing. Ivo Boblan, Professor am Studiengang Humanoide Robotik der Berliner Hochschule für Technik, erforscht…→„Roboter können uns ganz viel abnehmen“

-

Transfer – Stories

(V.li.n.re.) Prof. Christian Matzdorf, Polizeikommissar Turgay Akkaya, Stefan Graf Finck von Finckenstein, Foto: HWR Berlin / Sylke Schumann

Transfer – StoriesPolizeikommissar Turgay Akkaya hat im Rahmen seines Bachelor-Projekts an der HWR Berlin eine Anti-Stalking-App entwickelt. Für den hohen Praxisbezug…→

(V.li.n.re.) Prof. Christian Matzdorf, Polizeikommissar Turgay Akkaya, Stefan Graf Finck von Finckenstein, Foto: HWR Berlin / Sylke Schumann

Transfer – StoriesPolizeikommissar Turgay Akkaya hat im Rahmen seines Bachelor-Projekts an der HWR Berlin eine Anti-Stalking-App entwickelt. Für den hohen Praxisbezug…→Eine präventive App gegen Stalking

-

Transfer – Stories

(V.li.n.re.) Steffen Terberl/FU Berlin; Prof. Dr. Hannes Rothe/ICN Business School, Foto: Ernestine von der Osten-Sacken

Transfer – StoriesIm Bereich BioTech verschenkt die Brain City Berlin Innovations-Potenzial. Zu diesem Schluss kommt der „Deep Tech Futures Report 2021: Bio- und…→

(V.li.n.re.) Steffen Terberl/FU Berlin; Prof. Dr. Hannes Rothe/ICN Business School, Foto: Ernestine von der Osten-Sacken

Transfer – StoriesIm Bereich BioTech verschenkt die Brain City Berlin Innovations-Potenzial. Zu diesem Schluss kommt der „Deep Tech Futures Report 2021: Bio- und…→„BioTech ist kein Selbstläufer“

-

Transfer – Stories

Foto: Christina Lüdtke privat

Transfer – StoriesVier Universitäten, ein Verbund: Das Netzwerk „Science & Startups“ bündelt die Gründungs-Services der in der Berlin University Alliance vereinten…→

Foto: Christina Lüdtke privat

Transfer – StoriesVier Universitäten, ein Verbund: Das Netzwerk „Science & Startups“ bündelt die Gründungs-Services der in der Berlin University Alliance vereinten…→Breite Unterstützung für Hochschul-Start-ups

-

Transfer – Stories

Transfer – StoriesVom 22. bis zum 26. November geht es auf der Transfer Week 2021 in digitalen Sessions darum, den Austausch zwischen Wissenschaft und Wirtschaft zu…→

Transfer – StoriesVom 22. bis zum 26. November geht es auf der Transfer Week 2021 in digitalen Sessions darum, den Austausch zwischen Wissenschaft und Wirtschaft zu…→Sensibilisierung für Wissens- und Technologietransfer: Transfer Week 2021

-

Transfer – Stories

Foto: privat

Transfer – StoriesEin Gastbeitrag von Brain City-Botschafterin Dr. Anna Klippstein, Professorin für Finanzen, und Eliyahu Mätzschker, Student am Touro College Berlin.→

Foto: privat

Transfer – StoriesEin Gastbeitrag von Brain City-Botschafterin Dr. Anna Klippstein, Professorin für Finanzen, und Eliyahu Mätzschker, Student am Touro College Berlin.→Der Einfluss der Pandemie auf den Kapitalmarkt

-

Transfer – Stories

Foto: André Bakker

Transfer – StoriesEin Gastbeitrag von Brain City-Botschafterin Prof. Dr. Anabel Ternès von Hattburg, Professorin für Internationale BWL an der SRH Berlin University of…→

Foto: André Bakker

Transfer – StoriesEin Gastbeitrag von Brain City-Botschafterin Prof. Dr. Anabel Ternès von Hattburg, Professorin für Internationale BWL an der SRH Berlin University of…→Zugang zur Digitalität finden

-

Transfer – Stories

Swen Hutter (Foto: David Ausserhofer), Gesine Höltmann (Foto: Martina Sander)

Transfer – StoriesEin Gastbeitrag von Gesine Höltmann, wissenschaftliche Mitarbeiterin am Zentrum für Zivilgesellschaftsforschung und und Swen Hutter, stellvertretender…→

Swen Hutter (Foto: David Ausserhofer), Gesine Höltmann (Foto: Martina Sander)

Transfer – StoriesEin Gastbeitrag von Gesine Höltmann, wissenschaftliche Mitarbeiterin am Zentrum für Zivilgesellschaftsforschung und und Swen Hutter, stellvertretender…→Polarisierung und Zusammenhalt in der Corona-Krise

-

Transfer – Stories

Foto: "Lucid Dream", Elena Kunau und Mariya Yordanova

Transfer – StoriesARTIFICIAL REALITY – VIRTUAL INTELLIGENCE heißt die Ausstellung, die vom 8. bis 12. September im Rahmen des Ars Electronica Garden Berlin zu sehen…→

Foto: "Lucid Dream", Elena Kunau und Mariya Yordanova

Transfer – StoriesARTIFICIAL REALITY – VIRTUAL INTELLIGENCE heißt die Ausstellung, die vom 8. bis 12. September im Rahmen des Ars Electronica Garden Berlin zu sehen…→Interaktion durch Emotion

-

Transfer – Stories

Foto: Peter Himsel/Campus Berlin-Buch GmbH

Transfer – StoriesDer Campus Berlin-Buch im Norden der Brain City Berlin entwickelt sich zu einem der größten Wirtschafts- und Forschungsstandorte für Life Sciences in…→

Foto: Peter Himsel/Campus Berlin-Buch GmbH

Transfer – StoriesDer Campus Berlin-Buch im Norden der Brain City Berlin entwickelt sich zu einem der größten Wirtschafts- und Forschungsstandorte für Life Sciences in…→Lebendiges Gesundheitsnetzwerk

-

Transfer – Stories

Credit: Markus Krutzik

Transfer – StoriesDr. Markus Krutzik, Leiter des Joint Lab Integrated Quantum Sensors (IQS), über die Veranstaltungsreihe „Wissenschaft trifft Wirtschaft“ von der…→

Credit: Markus Krutzik

Transfer – StoriesDr. Markus Krutzik, Leiter des Joint Lab Integrated Quantum Sensors (IQS), über die Veranstaltungsreihe „Wissenschaft trifft Wirtschaft“ von der…→„Ich bin fasziniert von den Möglichkeiten, die in der Quantensensorik schlummern“

-

Transfer – Stories

Foto: ESCP Business School Berlin

Transfer – StoriesWas tun, wenn in der Lehre auf einmal Distanz verordnet ist? Ein Gastbeitrag von Dr. René Mauer, Professor für Entrepreneurship und Innovation an der…→

Foto: ESCP Business School Berlin

Transfer – StoriesWas tun, wenn in der Lehre auf einmal Distanz verordnet ist? Ein Gastbeitrag von Dr. René Mauer, Professor für Entrepreneurship und Innovation an der…→Mit Whiteboards gegen die digitale Müdigkeit

-

Transfer – Stories

Credit: Alexander Rentsch/HTW Berlin

Transfer – StoriesProf. Dr. Florian Koch bringt als Experte für Stadtentwicklung und Smart Cities an der HTW Berlin in seiner Forschung Wissenschaft, Wirtschaft und…→

Credit: Alexander Rentsch/HTW Berlin

Transfer – StoriesProf. Dr. Florian Koch bringt als Experte für Stadtentwicklung und Smart Cities an der HTW Berlin in seiner Forschung Wissenschaft, Wirtschaft und…→„Die zunehmende Urbanisierung bietet auch Chancen“

-

Transfer – Stories

Foto: Hannah Kerkhoff

Transfer – StoriesProf. Dr. Johannes Gräske, Leiter des Studiengangs Pflege an der ASH Berlin, im Brain City-Interview.→

Foto: Hannah Kerkhoff

Transfer – StoriesProf. Dr. Johannes Gräske, Leiter des Studiengangs Pflege an der ASH Berlin, im Brain City-Interview.→Mit Akademisierung dem Pflexit begegnen

-

Transfer – Stories

Credt: Startup Incubator Berlin

Transfer – StoriesDer Startup Incubator Berlin (SIB) der Hochschule für Wirtschaft und Recht Berlin bringt Gründer-Teams besonders erfolgreich an den Start – wie die…→

Credt: Startup Incubator Berlin

Transfer – StoriesDer Startup Incubator Berlin (SIB) der Hochschule für Wirtschaft und Recht Berlin bringt Gründer-Teams besonders erfolgreich an den Start – wie die…→„Wir bringen Ideen an den Markt“

-

Transfer – Stories

Credit: Mimi Thian on Unsolash

Transfer – StoriesEin Gastbeitrag von Brain-City-Botschafter Dr. Petyo Budakov, University of Europe for Applied Sciences.→

Credit: Mimi Thian on Unsolash

Transfer – StoriesEin Gastbeitrag von Brain-City-Botschafter Dr. Petyo Budakov, University of Europe for Applied Sciences.→„Mit Stolz präsentiert: die Brain City Berlin 2020“

-

Transfer – Stories

Susanne Plaumann (privat)

Transfer – StoriesEin Interview mit Brain City-Botschafterin Susanne Plaumann M.A., Zentrale Frauenbeauftragte an der Beuth Hochschule für Technik Berlin, anlässlich…→

Susanne Plaumann (privat)

Transfer – StoriesEin Interview mit Brain City-Botschafterin Susanne Plaumann M.A., Zentrale Frauenbeauftragte an der Beuth Hochschule für Technik Berlin, anlässlich…→„Karrieren sind für Wissenschaftlerinnen heute planbarer“

-

Transfer – Stories

Adi Goldstein auf Unsplash

Transfer – StoriesDie StadtManufaktur Berlin vereint Forschungsprojekte der TU Berlin unter einem Dach. Langfristiges Ziel dieser „offenen Laborsituation“: die Brain…→

Adi Goldstein auf Unsplash

Transfer – StoriesDie StadtManufaktur Berlin vereint Forschungsprojekte der TU Berlin unter einem Dach. Langfristiges Ziel dieser „offenen Laborsituation“: die Brain…→Wissenschaft im Austausch mit der Stadt

-

Transfer – Stories

Falk Weiß

Transfer – StoriesDas Wissensportal „humboldts17“ stellt aktuelle Forschung rund um das Thema Nachhaltigkeit vor und lädt zu einem Austausch mit der breiten…→

Falk Weiß

Transfer – StoriesDas Wissensportal „humboldts17“ stellt aktuelle Forschung rund um das Thema Nachhaltigkeit vor und lädt zu einem Austausch mit der breiten…→17 Ziele für die Zukunft

-

Transfer – Stories

Foto: Olga Makarova privat

Transfer – StoriesBrain City-Botschafterin Dr. Olga Makarova über ihre Forschung während der Pandemie – und den Bedarf der Gesellschaft an mikrobiologischem Wissen.→

Foto: Olga Makarova privat

Transfer – StoriesBrain City-Botschafterin Dr. Olga Makarova über ihre Forschung während der Pandemie – und den Bedarf der Gesellschaft an mikrobiologischem Wissen.→Gastbeitrag: COVID-19 und mikrobiologisches Wissen

-

Transfer – Stories

HIIG

Transfer – StoriesIm Brain City-Interview: Prof. Dr. Wolfgang Schulz, Forschungsdirektor im Bereich „Internet und Medienregulierung“ am Alexander von Humboldt Institut…→

HIIG

Transfer – StoriesIm Brain City-Interview: Prof. Dr. Wolfgang Schulz, Forschungsdirektor im Bereich „Internet und Medienregulierung“ am Alexander von Humboldt Institut…→„Ein nachhaltiges Ziel unserer Arbeit ist es, zu verdeutlichen, was die Technik eigentlich kann“

-

Transfer – Stories

HTW Berlin

Transfer – StoriesInterview mit Brain City-Botschafter Prof. Dr. Kai Reinhardt. Der Wirtschaftswissenschaftler ist Gast beim 2. SpreeTalk der HTW Berlin am 29. 10.…→

HTW Berlin

Transfer – StoriesInterview mit Brain City-Botschafter Prof. Dr. Kai Reinhardt. Der Wirtschaftswissenschaftler ist Gast beim 2. SpreeTalk der HTW Berlin am 29. 10.…→„Die Corona-Krise wirkt als Katalysator der Digitalisierung“

-

Transfer – Stories

dentalXr.ai

Transfer – StoriesdentalXrai ist das erste zahnmedizinische Start-up, das sich aus der Charité heraus gegründet hat. Auf den Weg gebracht wurde es über den Accelerator…→

dentalXr.ai

Transfer – StoriesdentalXrai ist das erste zahnmedizinische Start-up, das sich aus der Charité heraus gegründet hat. Auf den Weg gebracht wurde es über den Accelerator…→Mit künstlicher Intelligenz gegen Karies & Co.

-

Transfer – Stories

Anna Raysyan privat

Transfer – StoriesBrain City-Botschafterin Anna Raysyan lebt seit 3,5 Jahren in Berlin. Sie ist Doktorandin an der Bundesanstalt für Materialforschung und -prüfung…→

Anna Raysyan privat

Transfer – StoriesBrain City-Botschafterin Anna Raysyan lebt seit 3,5 Jahren in Berlin. Sie ist Doktorandin an der Bundesanstalt für Materialforschung und -prüfung…→Gastbeitrag: „Berlin mag die Mutigen!"

-

Transfer – Stories

©Berlin Partner für Wirtschaft und Technologie

Transfer – StoriesViele hochkarätige Wissenschaftler*innen zieht es jährlich in die Brain City Berlin. Das Dual Career Network Berlin unterstützt Partner*innen von…→

©Berlin Partner für Wirtschaft und Technologie

Transfer – StoriesViele hochkarätige Wissenschaftler*innen zieht es jährlich in die Brain City Berlin. Das Dual Career Network Berlin unterstützt Partner*innen von…→Dual Career Network Berlin – Fuß fassen in Berlin

-

Transfer – Stories

©Matthias Picket

Transfer – StoriesDr. Anne Schreiter, Geschäftsführerin der German Scholars Organization (GSO), verrät im Brain City-Interview, welche alternativen…→

©Matthias Picket

Transfer – StoriesDr. Anne Schreiter, Geschäftsführerin der German Scholars Organization (GSO), verrät im Brain City-Interview, welche alternativen…→„Wissenschaft bedeutet nicht nur Forschung“

-

Transfer – Stories

© Pocky Lee on Unsplash

Transfer – StoriesGeisterspiele vor leeren Rängen, virtuelle Marathons und Eventverschiebungen. Die Auswirkungen der Corona-Krise auf den Spitzen- und Breitensport…→

© Pocky Lee on Unsplash

Transfer – StoriesGeisterspiele vor leeren Rängen, virtuelle Marathons und Eventverschiebungen. Die Auswirkungen der Corona-Krise auf den Spitzen- und Breitensport…→„Jetzt schlägt die Stunde der Innovator*innen“

-

Transfer – Stories

© AW Creative on Unsplash

Transfer – StoriesDas Studium oder eine Lehr- bzw. Forschungstätigkeit mit der Betreuung von Kindern oder der Pflege von Angehörigen zu vereinbaren, ist keine leichte…→

© AW Creative on Unsplash

Transfer – StoriesDas Studium oder eine Lehr- bzw. Forschungstätigkeit mit der Betreuung von Kindern oder der Pflege von Angehörigen zu vereinbaren, ist keine leichte…→Von der Tierparkschule bis zum Mutterschutz – familienfreundliche Hochschulen

-

Transfer – Stories

© HTW Berlin / Nikolas Fahlbusch

Transfer – StoriesLehre findet momentan ausschließlich online statt. Gastautorin Dr. Dorothee Haffner, Professorin im Studiengang Museumskunde der Hochschule für…→

© HTW Berlin / Nikolas Fahlbusch

Transfer – StoriesLehre findet momentan ausschließlich online statt. Gastautorin Dr. Dorothee Haffner, Professorin im Studiengang Museumskunde der Hochschule für…→Gastbeitrag: „Online-Lehre ist lebhafter, als ich gedacht habe“

-

Transfer – Stories

Franziska Sattler

Transfer – StoriesIm Interview: Brain City-Botschafterin Franziska Sattler über ihre Veranstaltungsreihe „Kaffeeklatsch mit Wissenschaft“ im Museum für Naturkunde…→

Franziska Sattler

Transfer – StoriesIm Interview: Brain City-Botschafterin Franziska Sattler über ihre Veranstaltungsreihe „Kaffeeklatsch mit Wissenschaft“ im Museum für Naturkunde…→„Die Wissenschaft braucht das Vertrauen der Gesellschaft“

-

Transfer – Stories

Fotocredit: Ortner & Ortner / Siemens

Transfer – StoriesSiemensstadt 2.0 ist ein Ort der Zukunft. Bis 2030 soll auf dem historischen Firmengelände im Nordwesten der Brain City ein moderner, weltoffener…→

Fotocredit: Ortner & Ortner / Siemens

Transfer – StoriesSiemensstadt 2.0 ist ein Ort der Zukunft. Bis 2030 soll auf dem historischen Firmengelände im Nordwesten der Brain City ein moderner, weltoffener…→Siemensstadt 2.0: Forschung und Industrie eng verknüpft

-

Transfer – Stories

©Credit Silke Oßwald/FMP

Transfer – StoriesProfessor Dr. Volker Haucke, Direktor am Leibniz-Forschungsinstitut für Molekulare Pharmakologie (FMP) und Professor für Molekulare Pharmakologie an…→

©Credit Silke Oßwald/FMP

Transfer – StoriesProfessor Dr. Volker Haucke, Direktor am Leibniz-Forschungsinstitut für Molekulare Pharmakologie (FMP) und Professor für Molekulare Pharmakologie an…→Im Spagat zwischen Detail und Gesamtkonzept

-

Transfer – Stories

© hj barraza/Unsplash

Transfer – StoriesUnsere Gastautorin Dr. Barbara Schäuble, Professorin für„Diversitätsbewusste Ansätze in Theorie und Praxis Sozialer Arbeit“ an der Alice Salomon…→

© hj barraza/Unsplash

Transfer – StoriesUnsere Gastautorin Dr. Barbara Schäuble, Professorin für„Diversitätsbewusste Ansätze in Theorie und Praxis Sozialer Arbeit“ an der Alice Salomon…→Gastbeitrag: Ein plötzlicher Kurswechsel – Präsenzblöcke ins Netz verlegen

-

Transfer – Stories

©DexLeChem

Transfer – StoriesAus der Hochschule heraus ein Start-up gründen? Sonja Jost machte es erfolgreich vor. Gemeinsam mit drei Kommiliton*innen gründete sie nach dem…→

©DexLeChem

Transfer – StoriesAus der Hochschule heraus ein Start-up gründen? Sonja Jost machte es erfolgreich vor. Gemeinsam mit drei Kommiliton*innen gründete sie nach dem…→„Neue Erkenntnisse in den Markt zu bringen, ist uns sehr wichtig“

-

Transfer – Stories

©Ivar Veermäe / Centre for Entrepreneurship

Transfer – StoriesUm herauszufinden, welche wirtschaftliche Bedeutung wissenschaftsbasierte Ausgründungen für Berlin und Brandenburg haben, führen insgesamt zehn…→

©Ivar Veermäe / Centre for Entrepreneurship

Transfer – StoriesUm herauszufinden, welche wirtschaftliche Bedeutung wissenschaftsbasierte Ausgründungen für Berlin und Brandenburg haben, führen insgesamt zehn…→„Vor allem die Gesellschaft profitiert von Hightech-Start-ups“– Gründungsumfrage der Hochschulen geht in die dritte Runde

-

Transfer – Stories

©BIH|Thomas Rafalzyk

Transfer – StoriesAm Berliner Institut für Gesundheitsforschung (BIH) geht es vor allem um „Translation“: die Übertragung von Erkenntnissen aus dem Forschungslabor in…→

©BIH|Thomas Rafalzyk

Transfer – StoriesAm Berliner Institut für Gesundheitsforschung (BIH) geht es vor allem um „Translation“: die Übertragung von Erkenntnissen aus dem Forschungslabor in…→„Es gibt es inzwischen viele tolle Wissenschaftlerinnen, die Großartiges leisten“

-

Transfer – Stories

©fotografixx-istockphoto.com

Transfer – StoriesDas Lernverhalten im digitalen Zeitalter ändert sich grundlegend. Es stellt die Studierenden in den Mittelpunkt und ist technologieorientiert.→

©fotografixx-istockphoto.com

Transfer – StoriesDas Lernverhalten im digitalen Zeitalter ändert sich grundlegend. Es stellt die Studierenden in den Mittelpunkt und ist technologieorientiert.→Die Zukunft des Lernens erforschen

-

Transfer – Stories

© Brain City Berlin

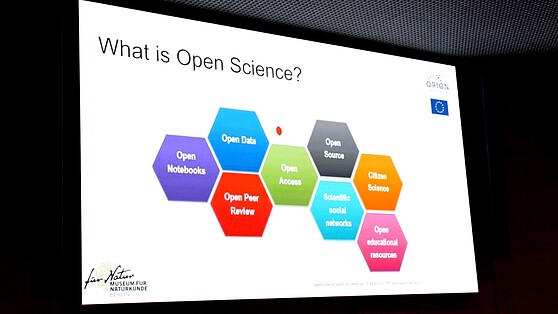

Transfer – StoriesForschungsergebnisse schnell und einfach zugänglich im Netz: Die Open-Access-Bewegung wirbt für einen Paradigmenwechsel im Publikationswesen und…→

© Brain City Berlin

Transfer – StoriesForschungsergebnisse schnell und einfach zugänglich im Netz: Die Open-Access-Bewegung wirbt für einen Paradigmenwechsel im Publikationswesen und…→Open Access: freies Wissen für alle

-

Transfer – Stories

©ESCP EUROPE

Transfer – Stories29.10.2019 | Prof. Dr. Andreas Kaplan ist Brain City Berlin-Botschafter und Rektor der ESCP Europe Business School Berlin. In seiner Forschung…→

©ESCP EUROPE

Transfer – Stories29.10.2019 | Prof. Dr. Andreas Kaplan ist Brain City Berlin-Botschafter und Rektor der ESCP Europe Business School Berlin. In seiner Forschung…→„Wir müssen es schaffen, jeden auf die Reise mitzunehmen“

-

Transfer – Stories

Gudrun Piechotta-Henze

Transfer – StoriesZum Wintersemester 2020/21 führt die Alice Salomon Hochschule (ASH) Berlin den ersten primärqualifizierenden Bachelorstudiengang Pflege in der Brain…→

Gudrun Piechotta-Henze

Transfer – StoriesZum Wintersemester 2020/21 führt die Alice Salomon Hochschule (ASH) Berlin den ersten primärqualifizierenden Bachelorstudiengang Pflege in der Brain…→„Wir müssen Pflege völlig neu denken!“ | 27.09.2019

-

Transfer – Stories

©Humboldt-Universität zu Berlin/Matthias Heyde

Transfer – StoriesDas Kursangebot der HUWISU Summer University ist vielfältig und spannend, die Zielgruppe international: Studierende aus dem Ausland, die für einige…→

©Humboldt-Universität zu Berlin/Matthias Heyde

Transfer – StoriesDas Kursangebot der HUWISU Summer University ist vielfältig und spannend, die Zielgruppe international: Studierende aus dem Ausland, die für einige…→Wenn Berlin zum Seminarraum wird ... | 15.08.2019

-

Transfer – Stories

Transfer – StoriesDie Literaturwissenschaftlerin Dr. Betiel Wasihun war wissenschaftlich international unterwegs. Nach Stationen in Heidelberg, Yale und Oxford zog es…→

Transfer – StoriesDie Literaturwissenschaftlerin Dr. Betiel Wasihun war wissenschaftlich international unterwegs. Nach Stationen in Heidelberg, Yale und Oxford zog es…→„Berlin ist ein perfekter Standort. Vor allem, wenn man wissenschaftlich nicht eingleisig fahren möchte“ | 12.08.2019

-

Transfer – Stories

Berlin University Alliance/Matthias Heyde

Transfer – StoriesGemeinsam ist man stärker. Und auch erfolgreicher. Als „Berlin University Alliance“ bewarben sich die Technische Universität Berlin, die Freie…→

Berlin University Alliance/Matthias Heyde

Transfer – StoriesGemeinsam ist man stärker. Und auch erfolgreicher. Als „Berlin University Alliance“ bewarben sich die Technische Universität Berlin, die Freie…→Herzlichen Glückwunsch: „Berlin University Alliance“ erhält Exzellenzförderung |19.07.2019

-

Transfer – Stories

David Ausserhofer/IGB

Transfer – StoriesBerlin ist eine der wasserreichsten Städte Deutschlands. Doch auch vor Havel, Spree und Wannsee macht der Klimawandel nicht halt. Am Leibniz-Institut…→

David Ausserhofer/IGB

Transfer – StoriesBerlin ist eine der wasserreichsten Städte Deutschlands. Doch auch vor Havel, Spree und Wannsee macht der Klimawandel nicht halt. Am Leibniz-Institut…→„Wir versuchen, einen Blick in die Zukunft zu werfen“ | 04.07.2019

-

Transfer – Stories

Helena Lopes / Unsplash

Transfer – StoriesEin digitaler Lutscher, zarte Duftnoten per Mail verschicken oder sich den Wind virtuell um die Nase wehen lassen – die Forschung macht’s möglich. Ein…→

Helena Lopes / Unsplash

Transfer – StoriesEin digitaler Lutscher, zarte Duftnoten per Mail verschicken oder sich den Wind virtuell um die Nase wehen lassen – die Forschung macht’s möglich. Ein…→Die Welt mit allen Sinnen digital erleben | 18.06.2019

-

Transfer – Stories

HZB/M. Setzpfandt

Transfer – StoriesIn Zeiten von Fake News und pseudowissenschaftlichen Veröffentlichungen fällt es vielen Menschen schwer, seriöse von unseriösen Inhalten zu…→

HZB/M. Setzpfandt

Transfer – StoriesIn Zeiten von Fake News und pseudowissenschaftlichen Veröffentlichungen fällt es vielen Menschen schwer, seriöse von unseriösen Inhalten zu…→„Wissenschaft muss neugierig machen“ | 11.06.2019

-

Transfer – Stories

Tim Landgraf

Transfer – StoriesDie Brain City Berlin gilt als einer der führenden Standorte für Künstliche Intelligenz in Deutschland. An zahlreichen Instituten, Universitäten und…→

Tim Landgraf

Transfer – StoriesDie Brain City Berlin gilt als einer der führenden Standorte für Künstliche Intelligenz in Deutschland. An zahlreichen Instituten, Universitäten und…→Von Fischen, Bienen und selbstfahrenden Autos | 07.06.2019

-

Transfer – Stories

Berlin Partner / Wüstenhagen

Transfer – StoriesWissenschaft und Kulturerbe, jederzeit für jedermann frei zugänglich im Netz: Die Open Access Bewegung wirbt für einen Paradigmenwechsel im…→

Berlin Partner / Wüstenhagen

Transfer – StoriesWissenschaft und Kulturerbe, jederzeit für jedermann frei zugänglich im Netz: Die Open Access Bewegung wirbt für einen Paradigmenwechsel im…→Wissen für Alle - Open Access in Berlin | 28.03.2019

-

Transfer – Stories

Thomas Rosenthal - Museum für Naturkunde Berlin

Transfer – Stories660 Millionen Euro in 10 Jahren: Das Museum für Naturkunde Berlin erhält finanzielle Unterstützung für die Weiterentwicklung der Erforschung der…→

Thomas Rosenthal - Museum für Naturkunde Berlin

Transfer – Stories660 Millionen Euro in 10 Jahren: Das Museum für Naturkunde Berlin erhält finanzielle Unterstützung für die Weiterentwicklung der Erforschung der…→Zukunft des Museums für Naturkunde Berlin | 14.01.2019

-

Transfer – Stories

Transfer – StoriesDass die Raumfahrt eine Revolution in der Kommerzialisierung erfährt, dürfte dank Firmen wie Elon Musks SpaceX bekannt sein. Doch ist auch bekannt,…→

Transfer – StoriesDass die Raumfahrt eine Revolution in der Kommerzialisierung erfährt, dürfte dank Firmen wie Elon Musks SpaceX bekannt sein. Doch ist auch bekannt,…→Von Berlin zum Mond: Die Berliner Raumfahrt-Szene boomt | 03.09.2018